اقدامات عملی جهت پیشگیری و مقابله با باج افزار WANACRYPT

مقدمه

در روزهای اخیر باج افزاری تحت عنوان wannacrypt با قابلیت خود انتشاری در شبکه کشور ها شیوع یافته است. براساس رصدهای انجام شده توسط مرکز ماهر، این بدافزار در سطح شبکه کشور ما نیز رصد شده است.

این بدافزار در سطح شبکه کشور ما نیز رصد شده است.

تا این لحظه بیش از 200 قربانی این باج افزار در کشور که بیشتر این آلودگی ها در حوزه پزشکی و سلامت شناسایی شده و اقدام جهت رفع آلودگی و پاکسازی آنها از سوی تیم های امداد و نجات مرکز ماهر (مراکز آپا) مستقر در استان های کشور در دست انجام می باشد.

این حمله را میتوان بزرگترین حمله آلوده نمودن به باج افزار تاکنون نامید. این باج افزار به نام های مختلفی هم چونWannaCry ،Decrypt0r Wana ،WannaCryptor و WCRY شناخته میشود. این باج افزار همانند دیگر باج افزارها دسترسی قربانی به کامپیوتر و فایل ها را سلب کرده و برای بازگرداندن دسترسی درخواست باج می کند.

باج افزار مذکور برای پخش شدن از یک کد اکسپلویت متعلق به آژانس امنیت ملی آمریکا به نام EternalBlueاستفاده میکند که مدتی پیش توسط گروه shadowbrokers منتشر شد. این کد اکسپلویت از یک آسیبپذیری در سرویس SMB سیستم های عامل ویندوز با شناسه 010-MS17 استفاده میکند. در حال حاضر این آسیب پذیری توسط مایکروسافت مرتفع شده است اما کامپیوترهایی که بروزرسانی مربوطه را دریافت ننموده اند نسبت به این حمله و آلودگی به این باج افزار آسیب پذیر هستند.

تصاویر زیر تصاویر پیامی است که باج افزار به قربانی نمایش میدهد. پیام باج افزار به زبان های مختلف قابل مشاهده است.

ین باج افزار با استفاده از شبکه TOR و استفاده از حساب های بیتکوین هویت خود را مخفی نموده است.حساب های بیتکوین متعلق به این باج افزار از ساعات ابتدایی آلودگی پول زیادی به عنوان باج دریافت نموده اند.تابحال بیش از 28 پرداخت دریافت شده است. یعنی تنها در ساعات اولیه بیش از 9000 دلار باج دریافت شده است.

نحوه تاثیرگذاری این باج افزار هنوز به صورت دقیق مشخص نشده اما موردی که مشخص است استفاده از ایمیلهای فیشینگ و لینک های آلوده در سایت های غیر معتبر برای پخش باجافزار است.

این باج افزار فایل های با پسوند زیر را رمز میکند:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm,.ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml,.lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi,.ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .ps1, .vbs, .dip, .dch, .sch, .brd,.jsp, .php, .asp, .java, .jar, .class, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg,.asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .psd,.nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar,.tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti,.sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd,.edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm,.pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot,.docm, .docb, .docx, .doc

باتوجه به فعالیت این باج افزار در کشور ما، الزم است جهت پیشگیری از آلودگی به آن، مدیران شبکه نسبت به برورزرسانی سیستم های عامل ویندوز، تهیه کپی پشتیبان از اطلاعات مهم خود، بروزرسانی آنتی ویروس ها و اطلاع رسانی به کاربران جهت عدم اجرای فایل های پیوست ایمیل های ناشناس در اسرع وقت اقدام کنند.

اقدامات پیشگیرانه

1. نصب وصله 010-MS17 :

آسیب پذیری 010-MS17 در پیاده سازی سرویس SMB (پروتکل اشتراک گذاری فایل) در همه نسخه های ویندوز وجود دارد. راهکار اصلی و قطعی مقابله با این آسیب پذیری و جلوگیری از سوءاستفاده از آن الزم است آخرین بروزرسانی های سیستم عامل ویندوز اعمال گردد. برای این منظور الزم است با استفاده از ابزار بروزرسانی ویندوز (update windows ) آخرین بروزرسانی های سیستم عامل دریافت شده و نصب گردد.

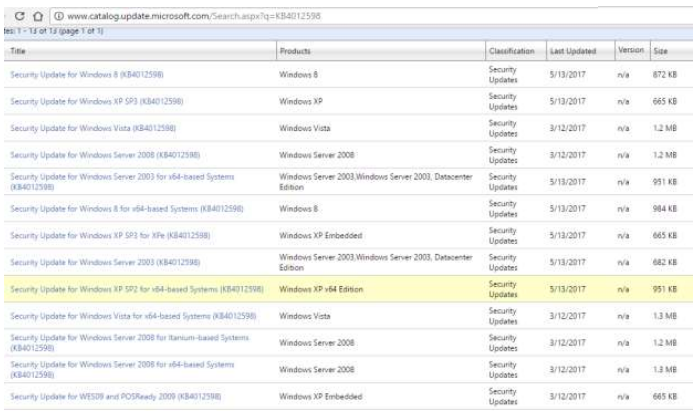

در خصوص سیستم های عامل ویندوز xp و 200۳ که مدتی است مورد پشتیبانی شرکت مایکروسافت قرار ندارند،خوشبختانه با توجه به اهمیت موضوع، شرکت مایکروسافت وصله های اختصاصی خود را در لینک زیر در دسترس قرار داده است:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

چنانچه به دلیلی امکان بروزرسانی سیستم عامل یا نصب وصله مربوطه وجود نداشته باشد الزم است دسترسی بهسرویس SMB مسدود گردد. برای این منظور می توان با توجه به نسخه سیستم عامل نسبت به حذف و توقف سرویس و یا مسدود سازی پورت های مورد استفاده آن اقدام نمود.

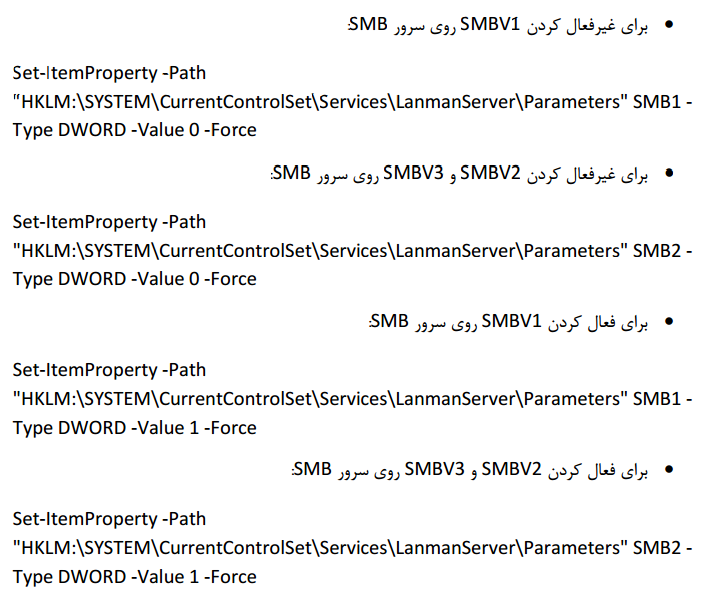

2. غیر فعالسازی سرویس SMB در ویندوز ۷ ،ویستا و ویندوز سرورهای 2008 و 2008R2 با استفاده از محیط powershell:

توجه کنید که برای اینکه تنظیمات بالا اعمال شود باید کامپیوتر خود را ریستارت کنید.

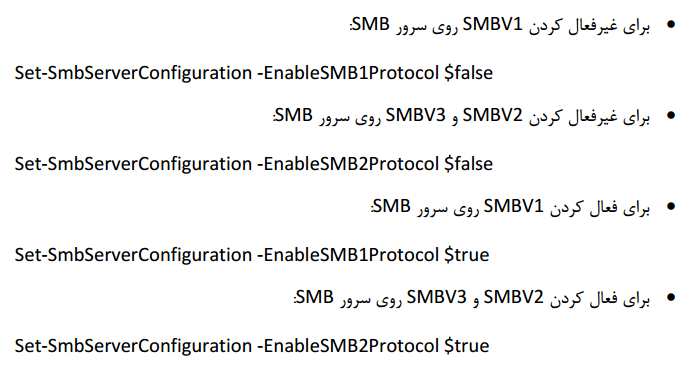

3. غیر فعالسازی سرویس SMB در ویندوز ۸ و ویندوز سرور 2012 به بعد با استفاده از محیط:powershell

برای مشاهده وضعیت پروتکل سرور SMB:

Get-SmbServerConfiguration | Select EnableSMB1Protocol, EnableSMB2Protocol

4. مسدود سازی دسترسی به سرویس SMB بدون توقف سرویس

به عنوان راهکار جایگزین، می توان نسبت به بستن پورت های 445 و 139 مربوط به پروتکل SMB روی فایروال ویندوز اقدام نمود.

منبع : مرکز ماهر